Об этом сообщает издание xakep.ru.

Уточняется, что ошибка была обнаружена специалистом X-Force Red.

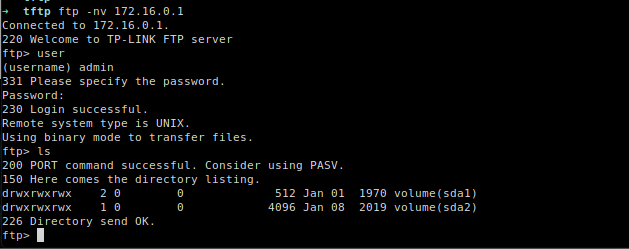

“Использование этой уязвимости может позволить удаленному злоумышленнику получить контроль над конфигурацией маршрутизатора через Telnet в локальной сети (LAN) и подключиться к серверу протокола передачи файлов (FTP) через локальную сеть или WAN”, – рассказал он.

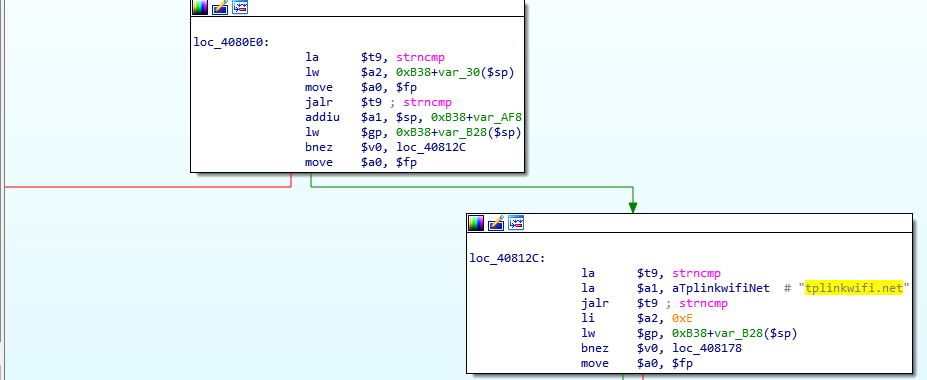

Отмечается, что злоумышленник мог отправить HTTP-запрос с символьной строкой, длина которой больше, чем разрешенное количество байт. В итоге пароль пользователя аннулируется и меняется пустым значением. При этом проверялись только HTTP-заголовки реферера, что позволяло злоумышленнику обманывать службу httpd девайса при использовании жестко закодированного значения tplinkwifi.net.

Фото: xakep.ru

Фото: xakep.ru

Сообщается, что единственным типом пользователей на данных роутерах является администратор, имеющий полные root-права. Поэтому взломщик получал автоматически права администратора после завершения атаки. Кроме того, доступа к устройству мог лишиться легитимный пользователь, поскольку устройство перестает принимать пароли.

Уточняется, что инженерами TP-Link уже были выпущены исправления для роутеров моделей Archer C5 V4, Archer MR200v4, Archer MR6400v4 и Archer MR400v3.

- В США администратор DDoS-сервисов Сергей Усатюк получил 13 месяцев тюремного заключения.

Антиукраїнські заяви Трампа: маніпуляції та реакція світової спільноти

Антиукраїнські заяви Трампа: маніпуляції та реакція світової спільноти