Эксперты компании ESET обнаружили вредоносные приложения для Android, которые способны получать доступ к одноразовым паролям (OTP) двухфакторной аутентификации (2FA), используя систему уведомлений, что позволяет обойти недавние ограничения Google.

Об этом сообщает на сайте ESET.

Приложения, которые выдают себя за турецкую криптовалютную биржу BtcTurk и phish, вместо того, чтобы перехватывать SMS-сообщения для обхода защиты 2FA в учетных записях и транзакциях пользователей, эти вредоносные приложения получают OTP из уведомлений, появляющихся на дисплее скомпрометированного устройства.

Помимо чтения уведомлений 2FA, приложения могут также отклонять их, чтобы жертвы не замечали мошеннических транзакций.

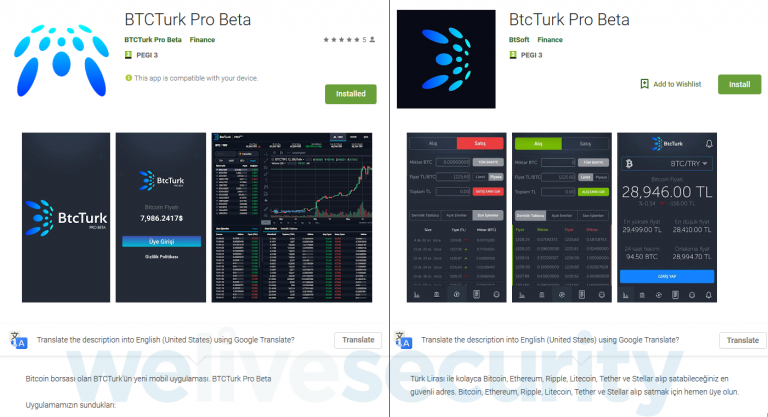

“Первое из проанализированных нами вредоносных приложений было загружено в Google Play 7 июня 2019 года под названием “BTCTurk Pro Beta” под именем разработчика “BTCTurk Pro Beta”. Он был установлен более чем 50 пользователями, после чего ESET сообщили об этом в службу безопасности Google”, – отметили эксперты.

Второе приложение было загружено 11 июня 2019 года под названием “BtcTurk Pro Beta” под именем разработчика “BtSoft”.

“Хотя эти два приложения используют очень похожий вид, они, похоже, являются работой разных злоумышленников”, – добавили исследователи.

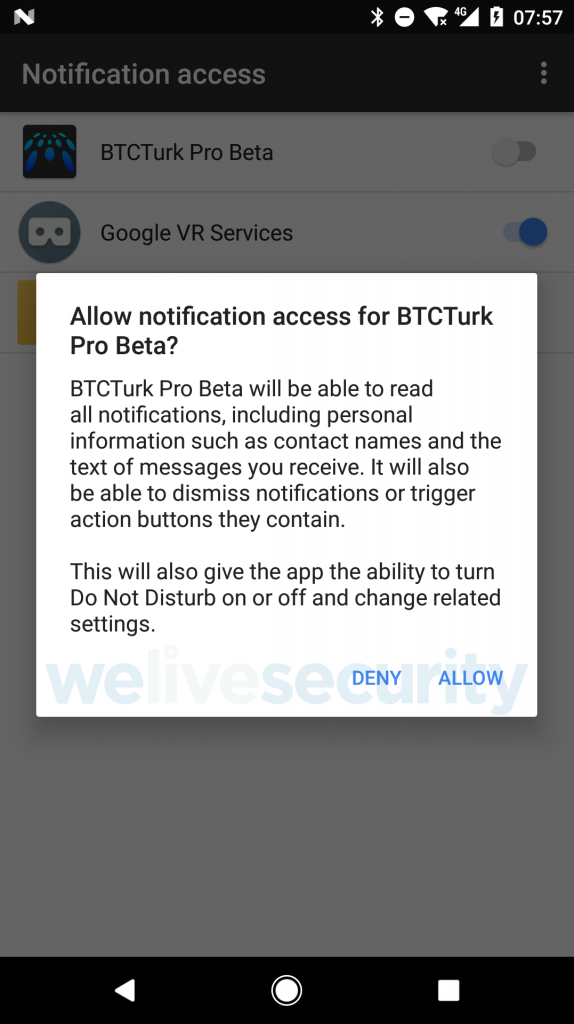

После установки оба приложения следуют аналогичной процедуре. После запуска приложения оно запрашивает разрешение с именем “Доступ к уведомлению”. Это разрешение позволяет приложению читать уведомления, отображаемые другими приложениями, установленными на устройстве, отклонять эти уведомления или нажимать кнопки, которые они содержат.

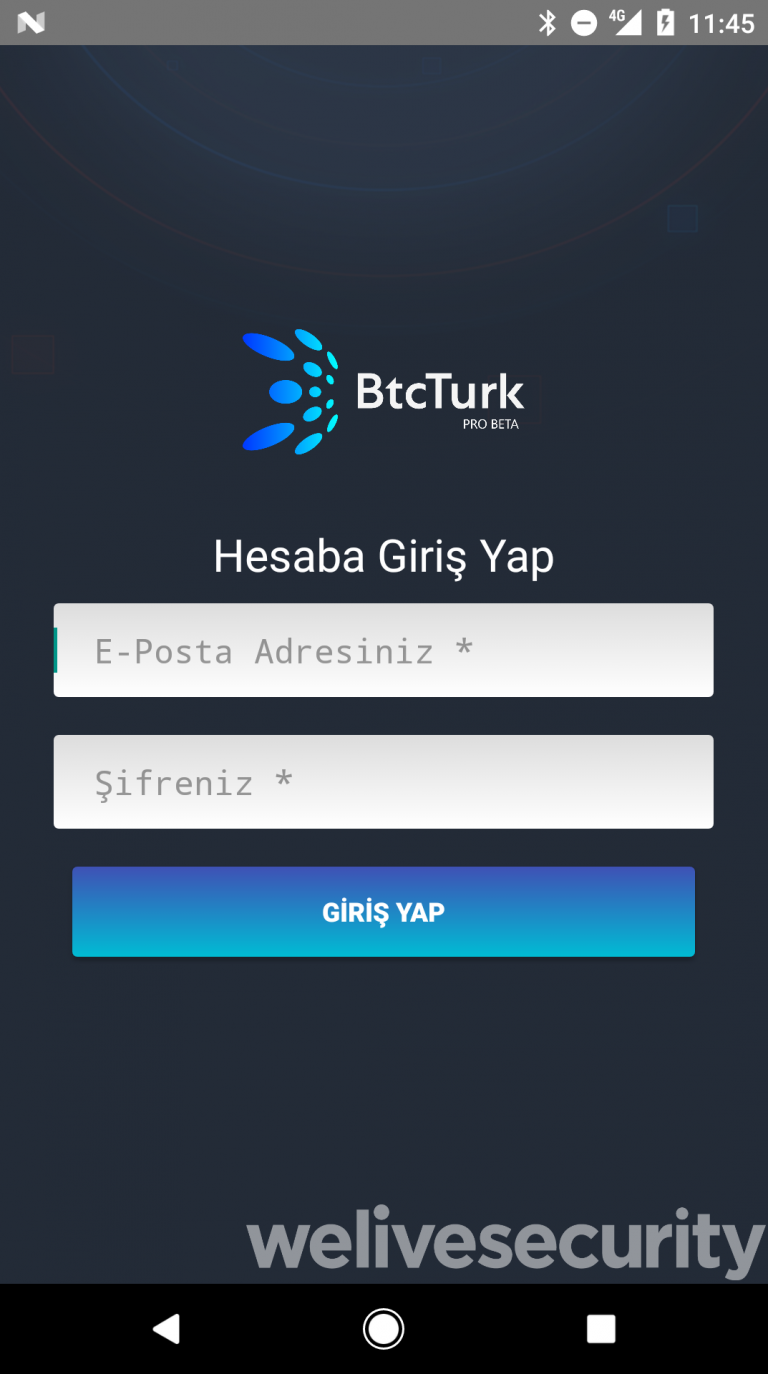

Как только пользователь предоставит это разрешение, приложение отобразит поддельную форму входа в систему, запрашивающую учетные данные для BtcTurk.

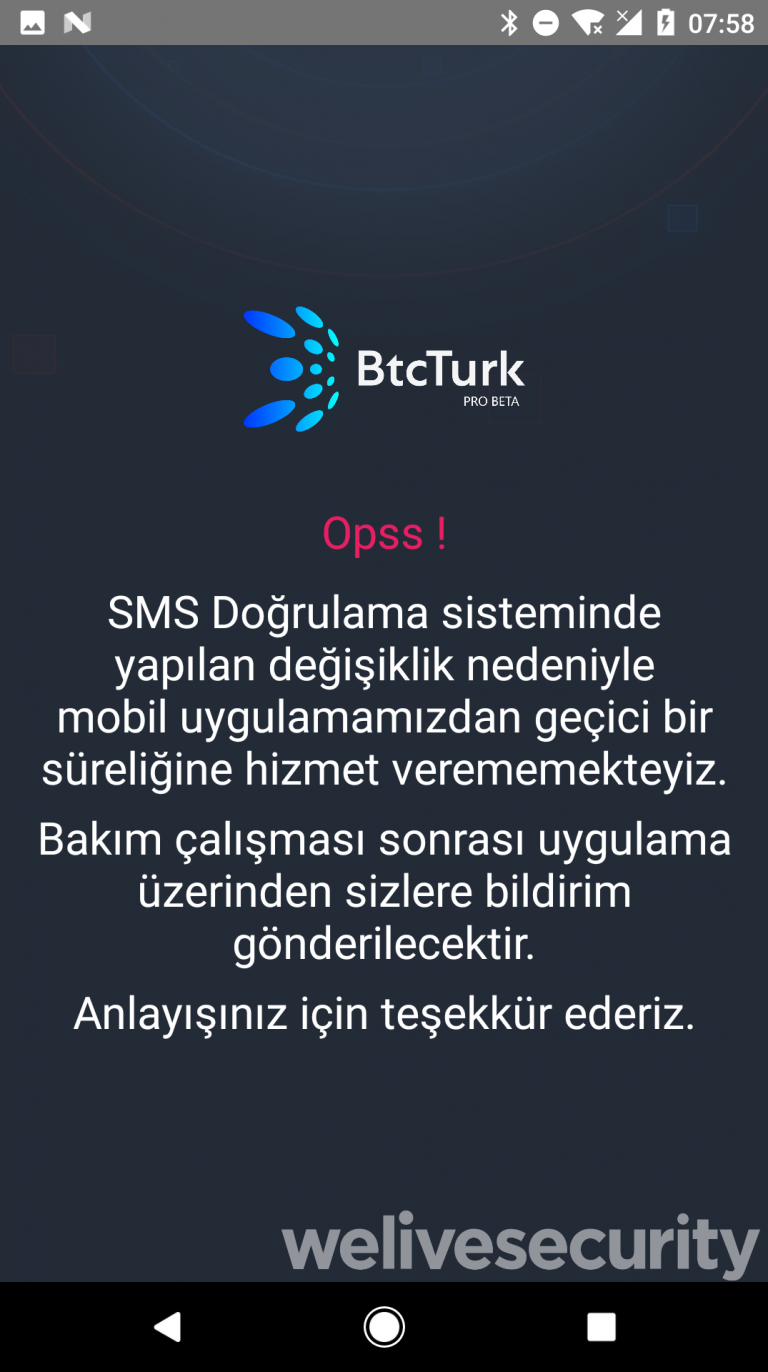

После ввода учетных данных отображается поддельное сообщение об ошибке на турецком языке: “Opss! Из-за изменений, внесенных в систему проверки SMS, мы временно не можем обслуживать наше мобильное приложение. После проведения работ по техническому обслуживанию вы будете уведомлены через приложение. Спасибо за ваше понимание”.

А в это время, в фоновом режиме введенные учетные данные отправляются на сервер злоумышленника.

Фото: ESET

Отмечается, что эксперты обнаружили фильтры, отделяющие приложения, чьи имена содержат ключевые слова gm, yandex, mail, k9, outlook, sms и messaging.

В результате злоумышленники могут читать уведомления всех этих целевых приложений, а также отклонять их и переводить в беззвучный режим, чтобы жертва не узнала о несанкционированном доступе.

- Ранее сообщалось, что группа хакеров ищет в Интернете уязвимые Windows-сервера с базой данных MySQL, чтобы заразить их шифровальщиком GandCrab.

Антиукраїнські заяви Трампа: маніпуляції та реакція світової спільноти

Антиукраїнські заяви Трампа: маніпуляції та реакція світової спільноти