В компании Insinia Security, которая занимается кибербезопасностью, рассказали об опасности использования SMS-сообщений в качестве двухфакторной аутентификации. По словам специалистов, спуфинг телефонных номеров [фальсификация номеров, для получения незаконного доступа] в нынешних реалиях довольно простая задача. #Буквы рассказывают, в чем может быть опасность для пользователей Twitter и как можно себя обезопасить.

Например, разработчикам Instagram летом 2018 года пришлось внедрить новые методы двухфакторной аутентификации, так как хакеры массово стали “воровать” SIM-карты пользователей, а вместе с тем и учетные записи. Заполучить доступ к чужому телефонному номеру можно благодаря социальной инженерии или таким программам для взлома мобильных телефонов, как Ghost Telephonist.

Что касается Twitter, то заполучить доступ к аккаунту для опытного хакера вовсе не составит хлопот. Дело в том, что при отправке SMS-команд Twitter не требует какой-то отдельной валидации. Соцсети достаточно того, что сообщения приходят с телефонного номера, который привязан к аккаунту. А со взломанного аккаунта можно сделать много нехорошего: подрывать репутацию людей или организаций, публиковать экстремистские материалы, фейковые новости и так далее.

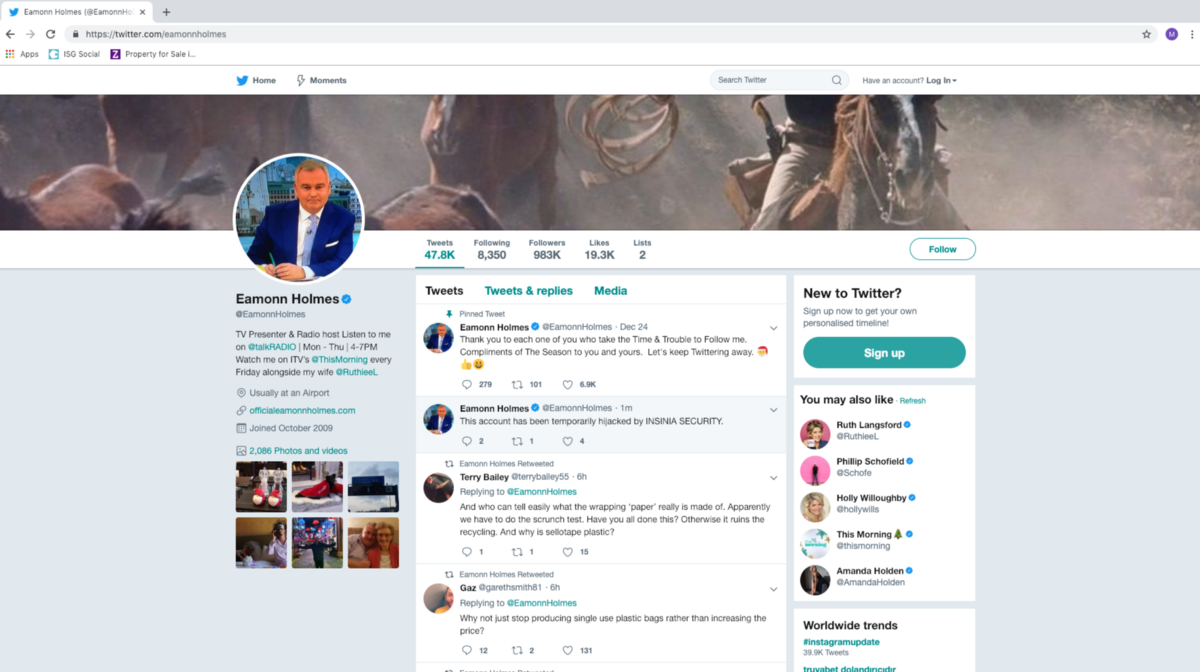

Для демонстрации такой атаки специалисты Insinia Security успешно взломали аккаунты нескольких добровольцев: журналиста издания The Independent Саймона Калдера, радио- и телеведущего Имонна Холмса, документалиста, журналиста и телеведущего Льюиса Теру. Через спуфинг телефонных номеров и SMS-сообщения эксперты опубликовали от имени этих людей записи о том, что данная учетная запись была временно взломана Insinia Security.

Как сообщает сайт Yubikey in Ukraine, двухфакторная аутентификация SMS добавляет уровень защиты, но не является достаточно надежной, так как киберзлоумышленники могут довольно легко перенаправлять SMS-сообщения на другой номер.

Так, как же можно обезопасить себя от несанкционированного доступа к своему аккаунту?

Для пользователей Windows есть очень хорошие новости. Пользователи могут войти в учетные записи Microsoft в браузере Microsoft Edge без пароля, либо используя Windows Hello – платформу аутентификации на основе биометрических данных, встроенную в Windows 10, либо с помощью устройства FIDO2, совместимого с Yubico, Feitian или другим производителем.

Безпарольный вход доступен в Windows 10 (версия 1809) на Outlook.com, Office 365, Skype, OneDrive, Cortana, Microsoft Edge, Xbox Live на ПК, в микшере, в магазине Microsoft, Bing и MSN. По словам Алекса Саймонса, корпоративного вице-президента подразделения Microsoft Identity Division, Edge является одним из первых, кто внедряет WebAuthn и CTAP2, а также поддерживает “самый широкий выбор аутентификаторов” по сравнению с другими браузерами.

“Каждый месяц более 800 миллионов человек используют учетную запись Microsoft для создания, подключения и совместного использования в любом месте в Outlook, Office, OneDrive, Bing, Skype и Xbox Live для работы и игр. И теперь они могут значительно улучшить безопасность”, – отметил он.

FIDO2 – это устройство, которое поддерживает криптографию с открытым ключом и многофакторную аутентификацию, в частности, протоколы Universal Authentication Framework (UAF) и Universal Second Factor (U2F). Когда вы регистрируете устройство FIDO2 с онлайн-службой, он создает пару ключей на автономном закрытом личном устройстве и онлайн-открытом ключе. Во время аутентификации устройство “доказывает владение” секретного ключа, предлагая ввести PIN-код или пароль, предоставить отпечаток пальца или говорить в микрофон.

С 2014 года Yubico, Google, NXP и другие сотрудничали в разработке стандартов и протоколов Североатлантического союза, включая новый API веб-аутентификации Worldwide Web Consortium. (WebAuthn поставляется в Chrome 67 и Firefox 60 в начале этого года.) Среди услуг, которые их поддерживают: Dropbox, Facebook, GitHub, Salesforce, Stripe и Twitter.

В Украине приобрести устройства для того, чтобы обезопасить свои персональные данные, аккаунты в соцсетях, можно на сайте: https://ipug.com.ua/