За месяц Украину атаковали три разных вируса. На прошлой неделе, задолго до того, как вышла рассылка Petya/NotPetya, произошла еще одна кибератака, которая с удвоенной силой поразила украинских пользователей.

Об этом сообщает Bleepingcomputer.com.

Имя вымогателя было PSCrypt и он является третьим штампом Ransomware, который агрессивно атаковал украинских пользователей в течение последнего месяца, после XData и NotPetya. Все трое – разные вирусы и имеют очень мало общего, кроме их ориентации на украинских пользователей. Например, около 80% жертв XData были из Украины, а вчера 60% жертв NotPetya также были из страны.

На прошлой неделе исследователь безопасности MalwareHunter предупредил о новой семье вымогателей, которая агрессивно нацеливалась на Украину.

Позже в тот же день, Bleeping Computer также был предупрежден, когда одна из жертв, которая искала помощи при заражении, представила образец для анализа. Согласно совместному анализу таких экспертов, как Лоуренс Абрамс, Фабиан Восар и Майкл Гиллеспи, PSCrypt – это выкуп, основанный на GlobeImposter 2.0, штамме ransomware, который существует уже более года, и вырос из семейства Ransomware Globe.

ЧИТАЙТЕ ТАКЖЕ: Petya, да не совсем: что за вирус атаковал сотни компьютеров 27 июня

Раньше Gloss-based ransomware представляла собой глобальную угрозу, ориентированную на пользователей в разных странах. Основываясь на данных службы ID-Ransomware, кампания PSCrypt фокусировалась только на Украине, с несколькими спорадическими инфекциями в других странах.

Начиная с прошлой среды, 21 июня, когда PSCrypt ransomware начал распространяться, 78% всех попыток идентификации PSCrypt ID-Ransomware были с украинских IP-адресов. Номера не были такими высокими, как XData или NotPetya, но основное внимание было уделено украинским жертвам.

В отличие от XData и NotPetya, которые были внедрены в пакеты обновлений программного обеспечения через серверы, принадлежащие M.E.Doc, украинскому поставщику программного обеспечения для учета, PSCrypt распространяется по незащищенным соединениям RDP.

Злоумышленник получает доступ к небезопасным системам, удаляет файл с именем “wmodule.exe” или “wmodule.zip” на ПК жертвы и запускает его, устанавливая выкуп.

Выкупная копия выписывает заметку о выкупе, написанную на украинском языке, но есть английская версия примечания о выкупе, скрытая в исходном коде, которая никогда не сбрасывается на ПК пользователей. Это ключ к намеченному характеру этой атаки. Ясно, что авторы PSCrypt имели в виду одну страну, когда они начали атаку, и не удосужились отбросить записку о выкупе английского языка.

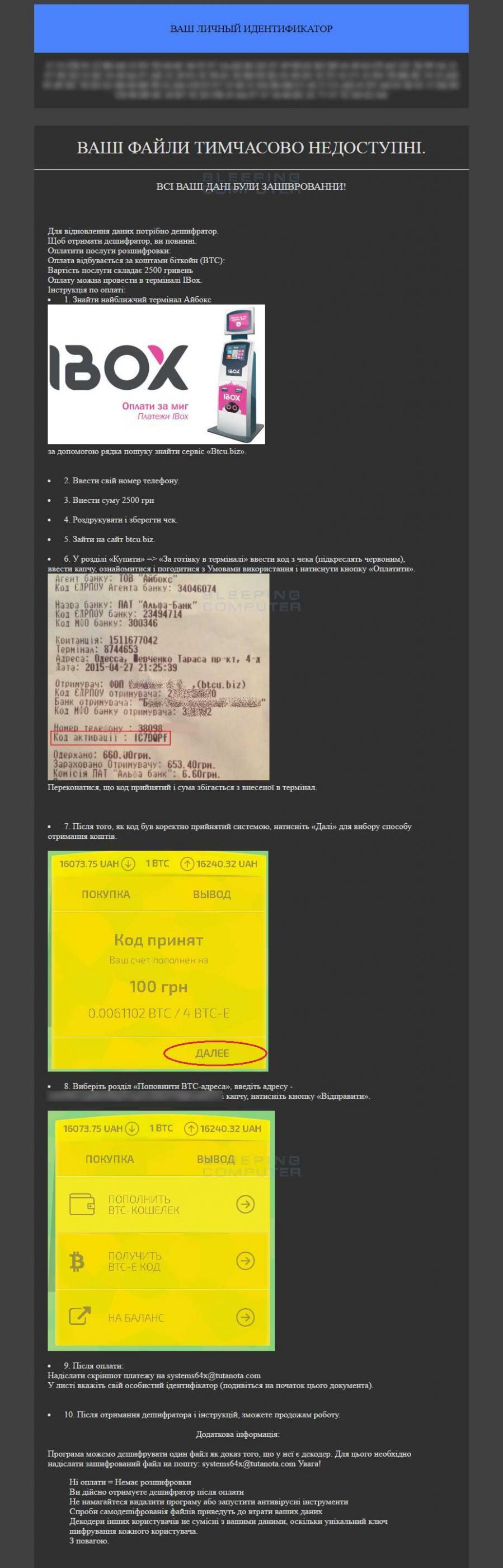

Записка с требованием выкупа называется: Paxynok.html. Деньги нужно перечислять через iBox, которые находятся только в Украине. В примечании о выкупе указывается, что жертвы должны внести 2500 гривен и купить биткойн через обмен валюты BTCU.biz, поддерживаемый терминалами iBox.

Затем жертве предлагается сохранить квитанцию iBox и использовать ее для входа в учетную запись BTCU.biz и перености депозитные средств на адрес биткойнов мошенника. В примечании о выкупе говорится также о том, что жертвам нужно сделать снимок экрана и отправить его на адрес электронной почты мошенника по адресу [email protected].

ЧИТАЙТЕ ТАКЖЕ: Вирус Petya атаковал компании Беларуси

Это один из самых сложных процессов платежей, которые существуют во всех семействах ransomware, которые анализировались раньше. Это похоже на то, что авторы PSCrypt преднамеренно затрудняли и тратили много времени на то, чтобы жертвы выплатили свой выкуп. Этот подход еще хуже, чем команда NotPetya решила использовать вчера. Команда NotPetya решила использовать только один адрес электронной почты для обработки платежей, которая в течение нескольких часов закрывалась провайдером электронной почты и не позволяли жертвам восстановить ключ дешифрования для своих файлов.

“Если бы этот хорошо спроектированный и высокотехнологичный червь был предназначен для получения дохода, эта платежная схема была, возможно, самой худшей из всех вариантов”, – заявил вчера сотрудник службы безопасности The Grugq в блоге о вспышке NotPetya.

“Это определенно не предназначено для зарабатывания денег. Это предназначено для быстрого распространения и нанесения ущерба, с правдоподобным образом “выкупа”, – отмечает эксперт.

ЧИТАЙТЕ ТАКЖЕ: Киберполиция получила более тысячи сообщений о вирусной атаке

То же самое можно сказать и о команде PSCrypt. Десятиступенчатый процесс внесения платежей и один адрес электронной почты для обработки запросов пользователей не является хорошо организованным преступным предприятием. Это либо группа неопытных разработчиков ransomware, либо еще один скрытый кибер-оператор, предназначенный для похожей на мирную кампанию по выкупу.

Три вируса, которые атаковали Украину, были потомками старых вымогательств. Во-первых, Ransomware XData – это отключение от AES-NI ransomware. Спустя неделю после вспышки XSS, которая произошла 19 мая, автор AES-NI обратился к Bleeping Computer и сбросил главные ключи расшифровки для нескольких версий AES-NI. Автор AES-NI сказал Bleeping Computer, что он сделал это как знак добросовестности. Разработчик AES-NI сказал, что кто-то украл исходный код AES-NI и создал XData, вирус, который атаковал Украину.

Во-вторых, NotPetya ransomware со вчерашнего дня берет свое название от Petya, известного штамма ransomware. По мнению нескольких экспертов по безопасности, выкупленный код имеет одинаковый код с Petya, но он достаточно отличается от своего класса.

ЧИТАЙТЕ ТАКЖЕ: Аэропорт «Борисполь» восстановил работу онлайн-табло

Как предложил эксперт в своем блоге, кто-то взял Petya и вооружил его, чтобы нанести как можно больший урон.

Специально брать ранее известный вирус-вымогатель, чтобы создать новый вариант, специально предназначенный для одной страны, выглядит очень странно и для этого нужны серьезные ресурсы и мотивация, отмечает издание.

С недавним открытием двух связанных с Россией промышленных вредоносных семей, которые так же атаковали главным образом украинские объекты, неудивительно, что некоторые эксперты пришли к выводу, что Россия ведет скрытую кибервойну против своего соседа, используя страну для тестирования нового оружия.

С их специфическим нацеливанием на украинских пользователей XData, NotPetya или PSCrypt могут попасть в эту категорию, хотя, если быть справедливым, нет никаких доказательств, чтобы связать любую из этих трех выкупных программ с российскими государственными органами.

Во вторник, 27 июня, в Украине начал стремительно распространяться компьютерный вирус, который парализовал работу многих учреждений, в том числе банков, государственных и коммунальных предприятий.

В результате хакерских атак пострадали такие компании: “Киевэнерго”, “Укрэнерго”, “Антонов”, ДТЭК, “Укртелеком”, “Эпицентр”, “Укрзализныця”, аэропорт “Борисполь”, “Новая почта”, Киевводоканал, “Укрпочта”, Киевский метрополитен.

28 июня в Кабинете Министров сообщили, что масштабная кибератака на корпоративные сети и сети органов власти остановлена.

Специалист компании Cybereason Амит Серпер (Amit Serper) нашел способ предотвратить заражение компьютеров вирусом Petya (NotPetya/SortaPetya/Petna).

За последние сутки в Департамент киберполиции Национальной полиции Украины поступило более 1000 сообщений о незаконном вмешательстве в работу компьютерных сетей.

Історія дати Різдва: 25 грудня чи 7 січня

Історія дати Різдва: 25 грудня чи 7 січня